Accord

Nous utilisons des cookies sur notre site web pour vous offrir la meilleure expérience possible. En cliquant sur "Accepter tout", vous acceptez l'utilisation de tous les cookies et notre politique de confidentialité.

Comment fonctionne la signature numérique qualifiée ?

Mise à jour le 02.05.2023

La signature numérique est l'équivalent infalsifiable de la signature manuscrite. À condition que les signatures générées numériquement soient également conformes aux règles prescrites dans le règlement eIDAS. La signature numérique est alors non seulement infalsifiable, mais aussi juridiquement valable à 100 %.

Pour de nombreuses personnes, cependant, ce sujet suscite encore des questions et des incertitudes. Ma signature est-elle sûre ? Ma signature peut-elle être falsifiée ? Comment puis-je m'assurer que c'est la bonne personne qui a signé ?

Afin de pouvoir répondre à ces questions et à d'autres, nous allons voir dans cet article comment un document peut être valablement signé numériquement et ce qui est nécessaire pour cela.

Comment signer numériquement un document électronique en toute sécurité ?

Clarification des termes :

- Lessignatures numériques sont utilisées pour approuver et valider des documents sous forme électronique. Elles font appel à des mécanismes cryptographiques complexes pour authentifier les documents et les messages numériques, confirmer l'identité des signataires et protéger les données contre la falsification et la corruption pendant la transmission.

Les signatures numériques sont dotées d'outils d'arrière-plan qui garantissent que seule une personne autorisée peut signer un document et empêchent toute modification après la signature.

Une signature numérique est créée à l'aide d'un identifiant numérique unique appelé "certificat numérique" ou "certificat de clé publique". Les certificats numériques sont délivrés par des autorités de certification accréditées (CA) après vérification de l'identité du demandeur.

Une autorité de certification ( AC) est une institution autorisée à délivrer des certificats numériques. Elle agit comme un tiers de confiance qui vérifie l'identité du détenteur d'un certificat. Une autorité de certification certifie également la possession d'une clé publique.

Un certificat numérique est un passeport électronique qui identifie le participant à une conversation sécurisée par l'ICP et permet aux individus et aux institutions d'échanger des données en ligne en toute sécurité. Les données sont cryptées et décryptées à l'aide d'une paire de clés publiques et privées.

Une clé publique est un identifiant numérique unique utilisé pour crypter des données ou vérifier des signatures numériques. Elle est délivrée par une autorité de certification à une personne ou à une organisation et est accessible à toute personne qui en a besoin.

Une clé privée n'est connue que de son propriétaire. Elle est utilisée pour décrypter les données créées avec la clé publique correspondante ou pour générer des signatures numériques.

Les signatures numériques et les certificats numériques sont étroitement liés. Leurs applications et leurs utilisations dépendent de la manière dont ces systèmes sont mis en œuvre et dont l'infrastructure PKI respective fonctionne. Un certificat numérique est parfois appelé certificat de signature numérique car il confirme la clé publique (authenticité) de l'entité signataire.

Pourquoi ai-je besoin d'une signature numérique et d'un certificat ?

Commençons par un exemple simple. Alice et Bob veulent communiquer ensemble ou signer un document.

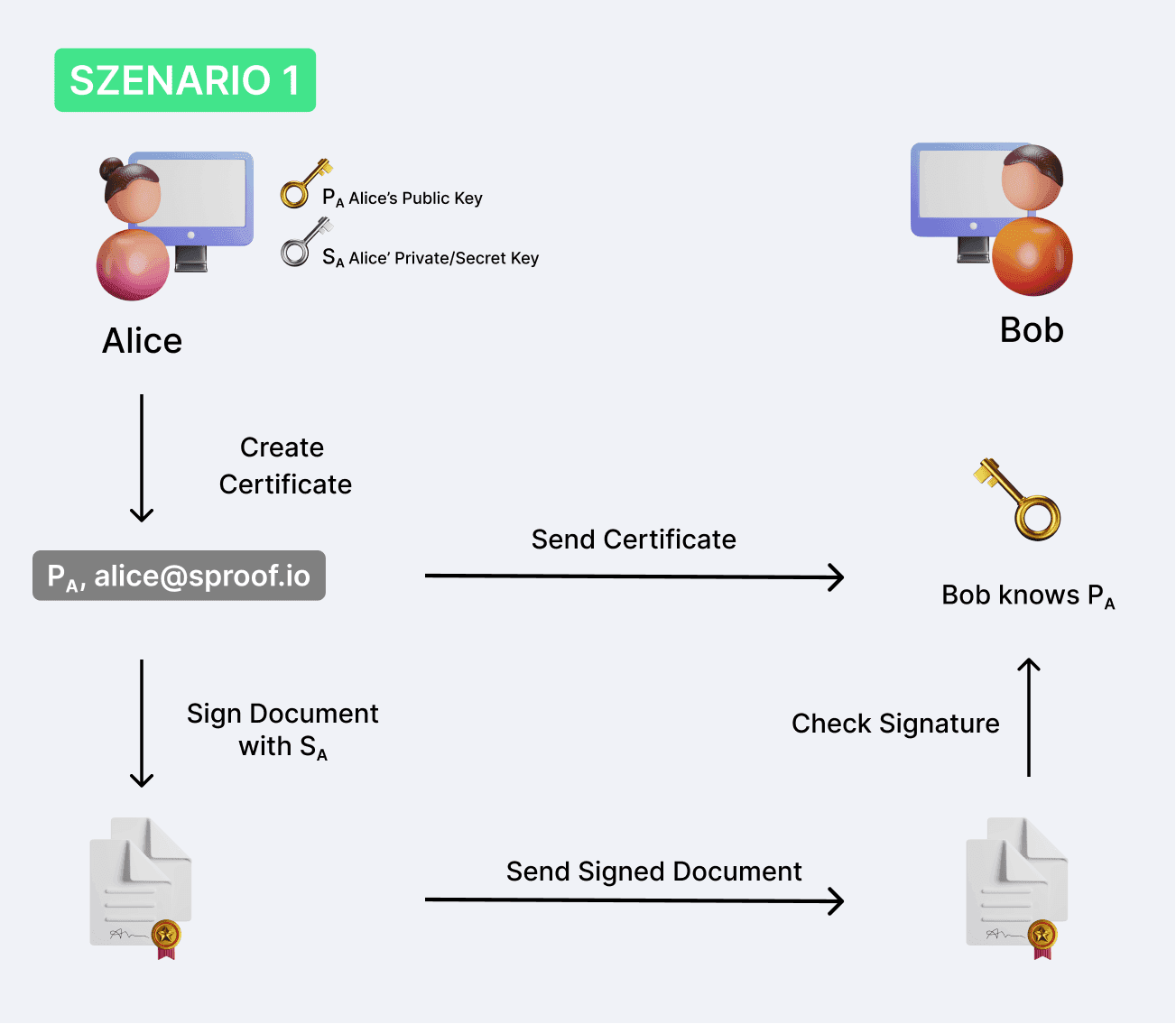

Scénario 1 : exemple initial

Alice possède deux clés cryptographiques numériques : une clé publique (PA) et une clé privée/secrète (SA). La clé publique peut être transmise. La clé privée, en revanche, doit être gardée secrète et sécurisée par Alice.

Alice crée un certificat numérique qui contient sa clé publique et son adresse électronique. Elle envoie ce certificat à Bob pour partager sa clé publique avec lui.

Alice peut maintenant signer un document avec sa clé privée et l'envoyer à Bob. Bob peut alors vérifier que la clé publique d'Alice correspond à la signature effectuée avec la clé privée d'Alice.

Les clés privées et publiques sont donc les deux faces d'une même pièce. Tout ce qui est signé avec une clé privée peut être vérifié avec la clé publique correspondante.

Cela garantit que seule Alice peut apposer une signature à l'aide de sa clé privée.

Toutefois, une autre mesure de sécurité doit être introduite pour garantir que le lien entre la clé publique d'Alice et son identifiant (par exemple, son adresse électronique) est effectivement vérifié.

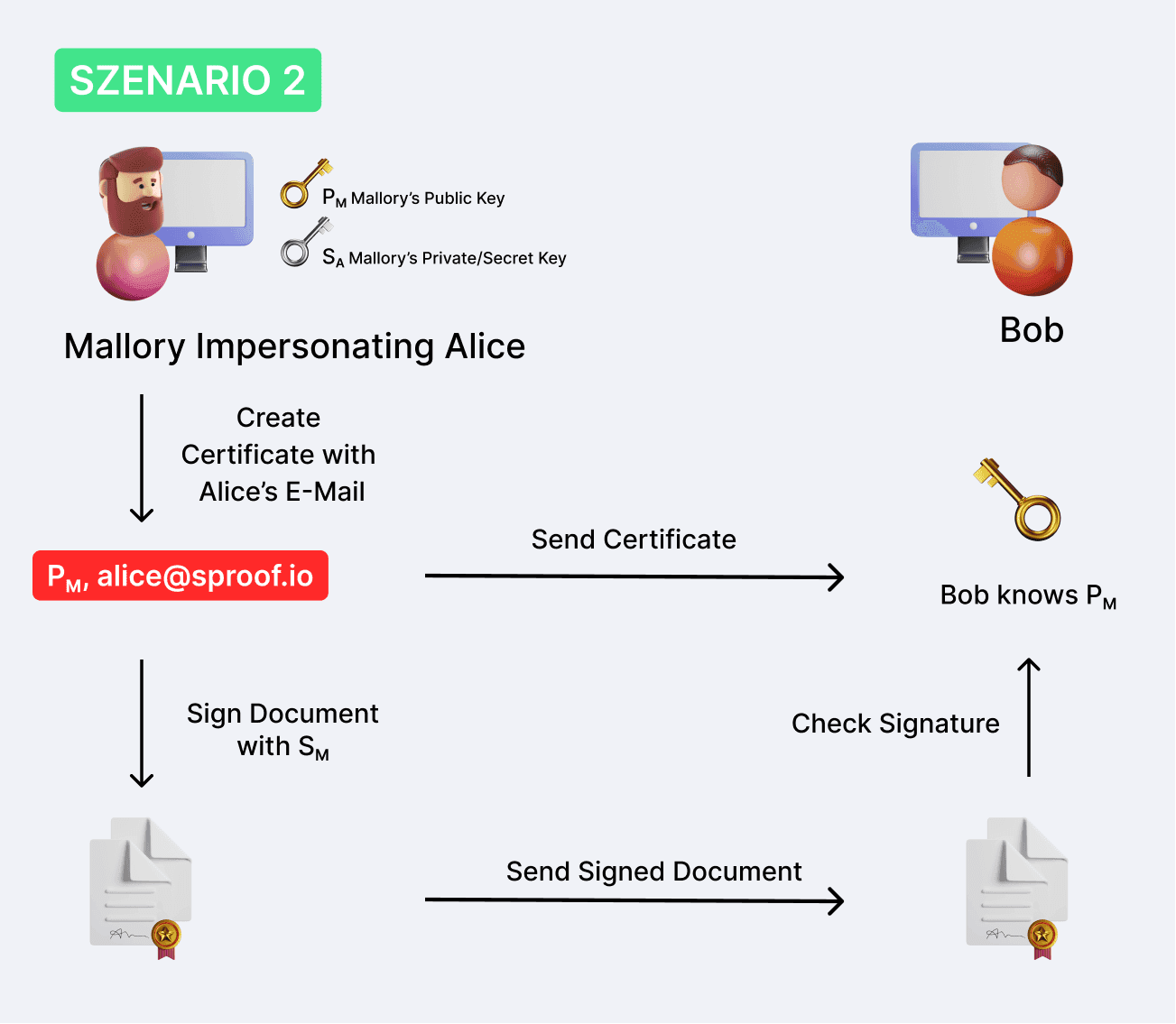

Scénario 2 : Que peut-il se passer si le certificat n'est pas vérifié ?

Cette fois, Mallory veut se faire passer pour Alice et communiquer avec Bob. Mallory ne possède ni la clé privée d'Alice ni celle de Bob. En revanche, il possède sa propre paire de clés privée-publique.

Mallory veut convaincre Bob que sa clé privée appartient à Alice. Pour ce faire, il établit lui-même un certificat à partir de sa clé publique et de l'adresse électronique d'Alice et l'envoie à Bob. Bob pense avoir reçu la clé publique d'Alice.

Mallory peut maintenant signer des documents avec sa clé privée et les envoyer à Bob. Bob peut vérifier à nouveau la signature avec la clé publique et voir quelles sont les signatures qui correspondent à nouveau. Bob est maintenant convaincu qu'Alice a signé le message. Mais en réalité, c'est Mallory qui l'a signé.

Le problème est que Mallory a la possibilité de créer un lien entre sa clé publique et l'identifiant d'Alice.

Cependant, nous voulons empêcher cela et pour cela, nous avons besoin d'une tierce partie.

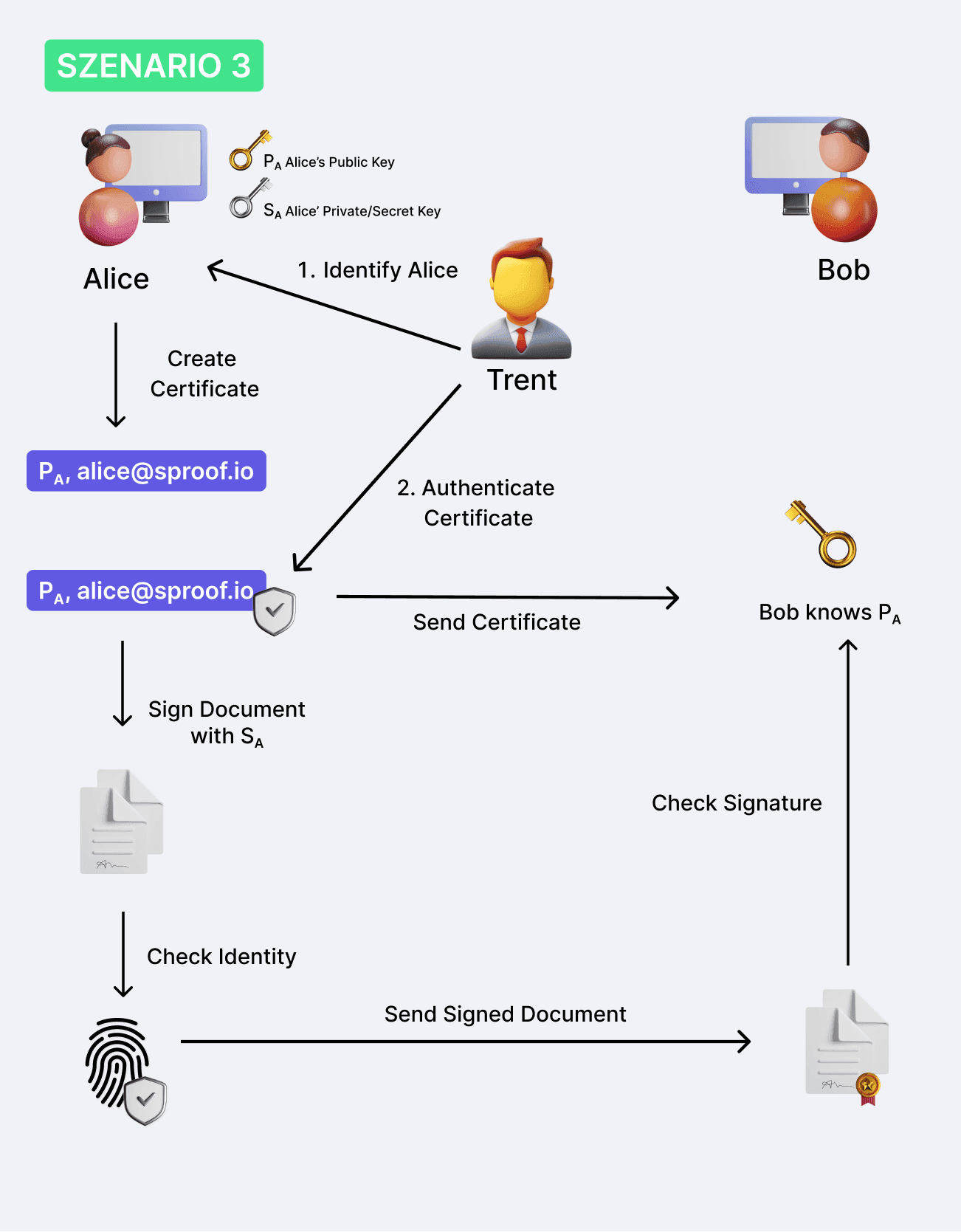

Scénario 3 : Comment faire pour bien faire ?

Trent est un tiers de confiance qui garantit la vérification du lien entre la clé publique d'Alice et son identifiant. Trent vérifie l'identité d'Alice, par exemple à l'aide d'une vérification d'identité avec Video Ident, et authentifie le certificat numérique.

Alice peut maintenant signer les messages et Bob peut être sûr que le message provient bien d'Alice. Nous parvenons ainsi à produire des signatures numériques infalsifiables !

Deux choses sont importantes ici :

- Premièrement, l'identité d'Alice doit être établie et son UserID doit être associé à une clé publique. Alice conserve toujours la clé privée en lieu sûr. Soit elle-même, soit par l'intermédiaire d'un fournisseur tiers sécurisé comme sproof.

- Deuxièmement, lorsqu'une signature est effectuée, l'identité du signataire doit être vérifiée, par exemple par un message push sur votre téléphone portable.

De cette manière, nous parvenons à produire des signatures numériques qualifiées qui sont au moins aussi sûres que les signatures analogiques.

Techniquement, chaque signature numérique créée pour un document spécifique est unique et donc extrêmement difficile à falsifier. La capacité des signatures numériques à garantir l'intégrité et l'authenticité des documents électroniques tout en indiquant l'approbation du signataire permet aux entreprises, aux entrepreneurs et aux clients d'interagir en ligne et de partager des informations en toute sécurité.

EXCURSES

Digression : Qui sont Alice, Bob et Mallory ?

Alice, Bob et Mallory sont des personnages fictifs qui servent de synonymes aux principaux acteurs de la communication et de l'échange de données. Au lieu de parler d'individus anonymes, ces personnes sont personnifiées par le biais d'Alice, Bob et Mallory. Cette méthode facilite la présentation de relations et de processus complexes et les rend plus compréhensibles pour le lecteur.

Qui sont Alice et BobAliceet Bob sont des personnages représentatifs des personnes impliquées dans une communication entre deux parties. Alice joue le rôle de l'initiatrice qui établit la communication. Bob joue le rôle de la personne qui reçoit le message. La plupart du temps, Alice s'efforce de transmettre un message à Bob, tandis que Bob attend le message d'Alice.

Qui est Mallory? Mallory est un attaquant actif d'une communication qui n'a pas peur d'interférer dans la communication pour manipuler les messages ou modifier les données. En tant qu'homme du milieu (MITM), Mallory est particulièrement dangereux pour Alice et Bob, mais ils peuvent utiliser la cryptographie pour s'en protéger. Sans l'utilisation de la cryptographie ...

- ... les transmissions de données sont susceptibles d'être manipulées par des tiers. Mallory pourrait, par exemple, utiliser les données interceptées à ses propres fins ou les modifier sans se faire remarquer.

- ... Mallory pourrait se faire passer pour une autre personne et accéder ainsi à des informations confidentielles.

- ... Alice pourrait prétendre sans s'en apercevoir que certaines données ont été falsifiées par Mallory.

Toutefois, il est important de souligner que

- ... la cryptographie n'est PAS en mesure d'empêcher Mallory de modifier ou d'intercepter des données sans être détecté.

- ... qu'il n'est pas impossible d'interrompre ou d'empêcher les connexions.

- ... l'utilisation de la cryptographie est néanmoins un mécanisme de protection important pour minimiser le risque de manipulation des données.

**Qui est Trent ?**Trent, dérivé de l'anglais "trusted entity" (entité de confiance), est un tiers digne de confiance. Par exemple, en tant qu'autorité de certification, ou CA en abrégé.

Plus d'articles de blog

Le meilleur de l'hôtellerie et de la restauration : Les enseignes Hogast avec l'enseigne sproof.Des solutions innovantes pour un avenir durable : le partenariat entre sproof sign et Energie AG OberösterreichConformité au RGPD : ce que vous devez savoir, le reste est facultatif.10 avantages d'une solution e-SaaS en nuageLa combinaison des signatures électroniques et des signatures manuelles sur les documents PDF